Mit der zunehmenden Digitalisierung, veränderten Arbeitsweisen und neuen technologischen Möglichkeiten, nehmen auch Cyberangriffe stetig zu. Allein von 2020 auf 2021 wuchsen die Meldungen zu Schadprogrammen, die das Bundesamt für Sicherheit in der Informationstechnik (BSI) an Netzbetreiber herausgibt, um das Doppelte an – von knapp 7 auf 14,8 Millionen. Bis zu 50.000 Mal am Tag versendet das BSI Warnungen an deutsche Netzbetreiber. Etliche erfolgreiche Cyberangriffe auf Unternehmen, öffentliche Infrastrukturen, Verwaltungen von Kommunen und Ländern füllen die mediale Berichterstattung. Grund genug also, sich regelmäßig mit dem Thema IT-Sicherheit auseinanderzusetzen, die eigene Awareness zu erhöhen und die Infrastrukturen des Unternehmens auf den bestmöglichen Sicherheitsstandard zu heben.

Wie ein solcher Standard aussieht, was es heute schon für die Zukunft zu beachten gilt und wie insbesondere KMU sich vor Cyberangriffen schützen können, war Thema der digitalen Cybersecurity-Runde mit Manuel Bach, Referatsleiter Cyber-Sicherheit für KMU beim Bundesamt für Sicherheit in der Informationstechnik, der größten europäischen Cybersicherheitsbehörde, und Leon Marvin Schlote, Cyber-Security Experte beim Management- und Technologieberater Detecon International GmbH, organisiert von den Unternehmensverbänden Berlin-Brandenburg in Kooperation und der Berliner Sparkasse.

Ransomware ist Hauptthema für KMU

Cyberkriminelle Erpressungsmethoden erleben aktuell einen Hochlauf. Dabei wird eine Software auf die Systeme der Unternehmen aufgespielt, die dort sämtliche Daten verschlüsselt. Anschließend werden für die Entschlüsselung hohe Geldsummen verlangt. Wer nun glaubt, ein Backup wäre die Rettung, irrt. Denn längst werden die Daten von den Angreifern im Vorfeld kopiert, um bei Verweigerung der Geldzahlungen mit deren Veröffentlichung zu drohen. Das geht sogar so weit, dass Kunden der Unternehmen angeschrieben werden und ihnen direkt gedroht wird.

Seit im Jahr 2017 die Ransomware Wannacry international von sich Rede machte, ist das Problem in das Bewusstsein von Unternehmen gerückt, „jedoch werden immer noch zu wenig Schutzmaßnahmen ergriffen“, sagt IT-Sicherheitsfachmann Manuel Bach. „Dabei geht das Thema alle an. Jeder wird angegriffen, es gibt keine Ausnahmen.“

„Es gibt lohnendere Ziele“ ist ein Mythos

Oft lehnen sich Unternehmen auf der Annahme zurück, dass es doch weitaus lohnendere Ziele gäbe als ihr kleiner Familienbetrieb. Das mag stimmen, trifft aber nicht zu, wenn Angriffe automatisiert erfolgen. Und genau das ist der Fall. Die allermeisten Unternehmen werden eher zufällig erwischt, wenn nämlich nach dem Identifizieren einer Sicherheitslücke alle IP-Adressen von den Angreifern automatisch nach dem Vorhandensein dieser Schwachstelle gescannt werden. Ist die Lücke vorhanden, wird zugeschlagen.

Früher oder später trifft es jeden

Der beste Schutz ist es, vorbereitet zu sein. Denn früher oder später werden alle Schutzmaßnahmen versagen. Dann heißt es, ein gutes Notfall-Konzept griffbereit in der Schublade zu haben. Dieses muss zumindest eine Backup-Strategie enthalten und einen vertraglichen externen Dienstleister, der im Ernstfall helfen kann. Denn sind Unternehmen im Notfall auf externe Hilfe angewiesen, kann diese im Zweifel sehr teuer werden, wenn nicht schon vorher eine entsprechende Vereinbarung getroffen wurde. Hier gilt das Prinzip Angebot und Nachfrage. Bestenfalls schließen Unternehmen zudem eine Cyber-Versicherung ab, rät Bach.

Reagieren Sie immer auf Warnungen

Das BSI stellt einen kostenfreien Warndienst für IT-Sicherheitslücken im Abonnement zur Verfügung. Werden entsprechende Schwachstellen bekannt, informiert das BSI sofort die Netzbetreiber, die entsprechende Patches bereitstellen. Werden die Patches eingespielt, ist die Sicherheitslücke geschlossen – schnell und kostenfrei. Jedoch funktioniert das in der Praxis leider nicht immer. So identifizierte das BSI nach Bekanntwerden der Sicherheitslücke im Microsoft Exchange Server im Jahr 2021 über 20.000 Systeme, die verwundbar waren. Bei 20.000 weiteren Systemen konnte eine Verwundbarkeit nicht ausgeschlossen werden. Nachdem die Netzbetreiber ihren Kunden das entsprechende Update zur Verfügung gestellt hatten, blieben jedoch immer noch 9.000 Systeme ünrig, die nicht abgesichert waren. An alle schickte das BSI einen entsprechenden Brief mit eindringlicher Warnung. „Bis heute sind jedoch noch immer etwa 4.000 Systeme angreifbar und dass, obwohl über diese Schwachstelle auf das gesamte Unternehmensnetzwerk zugegriffen werden kann“, warnt Bach eindringlich.

Meistens seien es kleine und mittelständische Unternehmen, die nicht entsprechend reagieren. Also hat das BSI nachgefragt. Ein Teil der angesprochenen Geschäftsführer ließ sich am Telefon verleugnen. Eine zweite Gruppe meinte, die Info an die entsprechende Stelle im Unternehmen weitergeleitet und nicht mehr nachgefragt zu haben. Eine dritte Gruppe hatte sich auf ihren Dienstleister verlassen, ebenfalls in der Annahme, dass das Update eingespielt worden sei.

Das Fazit: IT-Sicherheit ist Chefsache! Unternehmen sollten klare Prozesse etablieren, wie im Falle des Bekanntwerdens von Sicherheitslücken reagiert wird und wer im Unternehmen zuständig ist beziehungsweise welcher Dienstleister beauftragt wird. Dabei reicht es nicht die Informationen einfach nur ins Unternehmen zu spülen, es muss zudem ein Zeithorizont für die Umsetzung definiert und von höchster Ebene nachgefragt werden. Denn das Risiko, dass durch ein verzögertes Schließen von Schwachstellen im Sicherheitssystem entsteht, ist einfach zu hoch im Vergleich zu dem doch sehr kleinen Aufwand, der betrieben werden muss, um diese Lücke zu schließen.

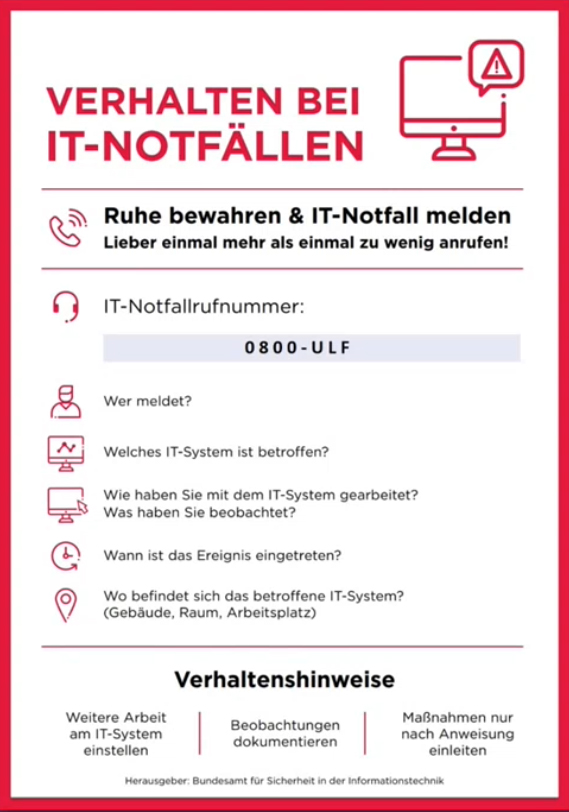

Kennen Sie die Notfallrufnummer?

Notfallkonzepte und klare Prozesse sind auch in Hinblick auf die sich verändernde Arbeitswelt ein entscheidender Sicherheitsfaktor. Denn mit der zunehmenden Digitalisierung arbeiten auch immer mehr Mitarbeiter*innen ort- und zeitversetzt. Wen aber anrufen, wenn am mobilen Arbeitsplatz zu nächtlicher Stunde auf einen zweifelhaften Anhang oder Link geklickt wurde? Ist jedem Mitarbeiter im Unternehmen klar, welche Rufnummer in einem solchen Notfall gewählt werden kann?

Zudem sollte der externe Zugriff auf das Firmennetzwerk immer zumindest über einen VPN, also eine verschlüsselte Verbindung, erfolgen. Dies ist ein Grundschutz, der Teil jeder IT-Sicherheitsstrategie sein sollte. Künftig werden jedoch neue Sicherheitskonzepte wie Zero Trust den VPN ablösen.

Über Notfallkonzepte und entsprechende Checklisten zur Beurteilung der eigenen IT-Sicherheit informiert das BSI unter: https://www.bsi.bund.de/DE/IT-Sicherheitsvorfall/Unternehmen/unternehmen_node.html

Phishing, Passwörter, Makros

Phishing-Angriffe sind das zweitgrößte Sicherheitsrisiko für Unternehmen. In den meisten Fällen sind entsprechende Mails zwar erkennbar, aber auch hier werden die Angreifer durch den Einsatz von KI und neuen Technologien immer professioneller. Unternehmen sollten daher immer auf die Zwei-Faktor-Authentifizierung setzen, die in vielen Programmen wie beispielsweise Microsoft 365 oder auch in Social-Media-Anwendungen wie Twitter aktiviert werden kann. Doch leider ist dies längst nicht flächendeckend der Fall. Diese Option wird von einem Großteil der Unternehmen bisher nicht genutzt. Auch ein FIDO2-Stick bietet entsprechenden Schutz und sollte an allen Geräten im Unternehmen eingesetzt werden.

Ein weiteres Problem: schlechte Passwörter. Wir benötigen heute für nahezu jede Anwendung einen Login und damit auch ein Passwort. Diese Vielzahl an Passwörtern überfordert viele Anwender*innen, weshalb oft auf einfach zu merkende Buchstaben- und Zahlenfolgen zurückgegriffen wird. Aber genau hier liegt ein großes Sicherheitsproblem. Passwörter sollten niemals für mehr als einen Account verwendet werden und ein bestimmtes Sicherheitsniveau erfüllen. Über die Sicherheit von Passwörtern gibt die Seite https://www.grc.com/haystack.htm Auskunft. Um die Vielzahl der Passwörter zu managen, sollten Passwortmanager eigesetzt werden, wobei jedoch von der Nutzung der browsereigenen Passwortmanager abzuraten ist.

Jedoch hilft auch das beste Passwort nichts, wenn Ihre Login-Daten von Cyberkriminellen über einen externen Dienst erbeutet wurden. In einem solchen Fall schützt nur die Regel: Für jeden Account ein Passwort!

Ob Ihr Passwort bereits abgeflossen ist, können Sie hier überprüfen: https://haveibeenpwned.com/

Ein typischer Haupteinfallsvektor in Unternehmen sind zudem Makros, die sich in der Regel in E-Mail-Anhängen verbergen. Das können beispielsweise scheinbar harmlose Bewerbungsunterlagen sein, die die Personalabteilungen erreichen. Hier hilft es, auf eine generelle Makro-Sperre zu setzen. Die Ausführung von Makros sollte durch die IT-Abteilung generell untersagt werden. Sind doch Markos notwendig, sollte die Ausführung auf signierte Makros beschränkt werden. „Diese Verantwortung darf nicht auf den Nutzer abgewälzt werden, sondern muss in der IT-Abteilung zentral geregelt werden“, rät Bach. „80 Prozent der Cyberangriffe seien damit schon mal abgewehrt.“

Top-Risiko für Versicherer

Zur Vorbereitung auf den Ernstfall gehört zudem eine gute Cyberversicherung. Diese unterstützt auch dabei, das Risiko für Unternehmen zu minimieren. Denn die Prüfung der Versicherungsfähigkeit beinhaltet einen Sicherheitscheck.

Cybervorfälle gehören mittlerweile zum Top-Risiko für Versicherer, wie die Allianz-Risikoanalyse 2022 zeigt. An zweiter Stelle folgen Betriebsunterbrechungen, die jedoch meist ebenfalls Folgen von Cybervorfällen sind. Erst auf Platz drei und vier folgen Naturkatastrophen und die Corona-Pandemie.

Zusammenfassend appelliert Bach an die Unternehmen: „Sie brauchen sich nicht über den ein oder anderen Cyberkriminellen mehr oder weniger Sorgen machen. Sie müssen sich ohnehin schon Sorgen machen. Deshalb proben Sie den Ernstfall. Erstellen Sie einen Notfallplan, verpflichten Sie entsprechende Dienstleister, sorgen Sie dafür, dass Passwörter zum Neuaufsetzen des Systems auch außerhalb des Systems gespeichert sind, prüfen Sie den Gebäudezutritt, wenn Zutrittssysteme verschlüsselt sind. Kurz gesagt: Üben Sie den Notfall nicht nur theoretisch am Schreibtisch, sondern spielen Sie ihn einmal richtig durch!“

Speziell für kleine Unternehmen (unter 100 MA) erarbeitet ein Konsortium unter Führung des BSI derzeit mit DIN SPEC 27076 eine IT-Sicherheitsberatung für KMU, die ein sehr niedrigschwelliges Angebot sein soll. In einer etwa 2-stündigen Videokonferenz wird der IST-Zustand der IT-Sicherheit erhoben. Anschließend erhält das Unternehmen einen ausführlichen Bericht mit Scoringwerten, möglichen Sicherheitslücken und konkreten Handlungsempfehlungen verbunden mit Fördermöglichkeiten. Im Februar 2023 soll das Angebot veröffentlicht werden.

Spezielle Angebote für KMU fasst das BSI auf der Website www.bsi.bund/kmu zusammen und informiert zudem über alle Aspekte der Cybersicherheit in der Broschüre: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Broschueren/Cyber-Sicherheit_KMU.html

Qualifizierte Dienstleister, die im Ernstfall helfen, finden Unternehmen hier: https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Qualifizierte-Dienstleister/qualifizierte-dienstleister_node.html

Doch Cyberrisiken wachsen bekanntlich mit dem technologischen Fortschritt und der zunehmenden Digitalisierung unserer Lebens- und Arbeitswelt. Daher ist es schon heute wichtig, den Blick in die Zukunft zu werfen. Das macht der Management- und Technologieberater Detecon International, der zusammen mit der europäischen Cybersicherheitsbehörde ENISA Trends und Risiken im Cybersecurity-Bereich analysiert und dabei den Zeithorizont bis 2030 betrachtet. Jedes Jahr veröffentlicht die Behörde einen entsprechenden Report: https://www.enisa.europa.eu/publications/nis-investments-2022

Drei Trends griff Cybersecurity-Experte Leon Marvin Schlote exemplarisch heraus: die Automatisierung im Rahmen von Industrie 4.0, KI-Angriffe und Quantentechnologien.

Industrie 4.0 und Zero Trust als Zukunftsthema

Laut Bitkom-Studie setzen heute bereits 62 Prozent der Unternehmen auf vernetze Produktionsanlagen, Echtzeitkommunikation zwischen Maschinen und intelligente Roboter. Ohne diese Technologien wäre die heute notwendige Prozesseffizienz kaum zu erreichen. Aber der Einsatz dieser Technologien erfordert eben auch Anpassungen in den Sicherheitskonzepten. Leider ist es in vielen Unternehmen immer noch Standard, dass das Prinzip Verfügbarkeit über dem Prinzip der Vertraulichkeit und Integrität steht, sagt Schlote.

Hinzu komme, dass proprietäre Systeme einheitliche Standards erschweren und komplexe Netzwerkarchitekturen (5G Campusnetze) sowie viele Schnittstellen große Angriffsflächen bieten. Eine Lösung bietet das Sicherheitsprinzip Zero Trust.

Zero Trust als Zukunftsmodell

Zero Trust ist ein Prinzip aus der Netzwerkarchitektur, das nun auf allgemeine IT-Sicherheitskonzepte übertragen wird, erläutert Schlote. Galt vorher das Prinzip der „sicheren Burg mit der Firewall als Burgmauer“, geht Zero Trust nun davon aus, dass auch innerhalb der Burgmauern, also innerhalb des Netzwerkes, nicht mehr für Sicherheit garantiert werden kann. Das hat zur Folge, dass jeder Zugriff, also jeder Punkt im Netzwerk immer überprüft werden muss, Zugriffsrechte so engmaschig wie möglich vergeben werden müssen und man immer davon ausgehen muss, dass es innerhalb des Netzwerkes jemanden gibt, der kompromittiert ist.

Ein engmaschiges Rollen- und Rechtekonzept sowie ein kontinuierliches Monitoring der Zugriffe nach dem Zero Trust-Prinzip helfen dabei, untypisches Verhalten schnell zu erkennen, einzugrenzen und zu reagieren. Durch die feinmaschige Kontrolle ist auch das Überwachen komplexer Strukturen möglich.

KI-basierte Angriffe und Securitytools

Bei den Entwicklungen in Sachen Künstliche Intelligenz sind aus IT-Sicherheitsperspektive vor allem fotorealistische generative Netzwerke interessant. Denn nach wie vor ist der Mensch eines der Haupteinfallstore in die IT-Sicherheitsstruktur von Unternehmen und damit ein Hauptziel für Angreifer, erläutert Schlote. KI bietet hier völlig neue technische Methoden und Möglichkeiten. Deshalb setzen bei den Mitarbeiter*innen auch die meisten KI-basierten Angriffe an.

Der Vorteil für Angreifer liegt darin, dass der Aufwand nur beim Generieren des Modells groß ist. Steht das Modell kann sehr einfach viel Content generiert werden.

Ein Beispiel:

Der Einsatz von KI in fotorealistischen Anwendungen führte vor 3 bis 5 Jahren dazu, dass sehr einfach statische Bilder von scheinbar echten Menschen künstlich generiert werden konnten. Vor einem Jahr verbreiteten sich künstlich generierte Videos, die kaum noch von den echten Akteuren zu unterscheiden waren. Heute sind bereits Videocalls in Live-Qualität möglich. Die so erzeugten Bilder sind zwar qualitativ noch nicht perfekt, aber sie reichen völlig aus, um ein ungeschultes Augen auszutricksen. Gegen diese als Deepfake bekannte Methodik gäbe es kaum technischen Schutz, sagt Schlote.

Wurde ein CEO-Fraud früher per E-Mail oder Telefon durchgeführt, würden Live-Video-Calls heute schon zum Repertoire von Cyberkriminellen gehören. In diesen Videocalls mit scheinbar echten Entscheidern des Unternehmens werden Dringlichkeitsszenarien vorgetäuscht, Druck aufgebaut und anschließend Geldüberweisungen oder das Freischalten von Netzzugriffen gefordert.

Der einzige Schutz: das strikte Einhalten von Prozessen und ein ständiges Fördern von Awareness. Zudem kann eine Absicherung durch weitere Kommunikationskanäle erfolgen, da zumindest noch unwahrscheinlich ist, dass Angreifer mehrere Kanäle überwachen. Ausschließen könne man dies jedoch nicht, mahnt Schlote, weshalb klare Prozesse immer noch der beste Schutz seien.

KI-basiertes Spearphishing

Beim KI-basierten Spearphishing handelt es sich um das automatisierte Erstellen von nutzerspezifischen Phishing-Mails. Auch hier gilt: Angreifer können mit wenig Aufwand sehr viel hochwertigen Content generieren. Entsprechend verbreitet ist diese Methodik, zumal die entsprechenden KI-Technologien auch as-a-Sevice verfügbar sind.

Auch eine aktuelle Studie aus Singapur zeigt, dass KI-generierte Phishing-Mails deutlich erfolgreicher sind als herkömmliche Phishing-Mails. Der Schlüssel ist Personalisierung. Sie verhindert ein automatisches Scannen und erschwert den Mitarbeiter*innen das Erkennen des Cyber-Angriffs.

Auch hier gilt für Unternehmen: „Richten Sie klare, einfache Prozesse ein, sorgen Sie für Awareness bei Ihren Mitarbeiter*innen und setzen Sie auf das Prinzip Zero Trust, um den Schaden möglichst einzugrenzen“, sagt Schlote.

Zudem könne KI auch im eigenen Sicherheitssystem zur Anwendung kommen, beispielsweise in Form von KI-basierter Klassifikation des Datenverkehrs und dem KI-basierten Erkennen von Malware, also dem Monitoring des Verhaltens der Software.

Quantensichere Verschlüsselung

Als wären die aktuellen Herausforderungen nicht schon groß genug, gilt es trotzdem, sich schon heute mit der Zukunft zu beschäftigen. Zwar klingen Quantentechnologien noch nach ferner Zukunftsmusik, jedoch seien erste Prozessoren schon in Betrieb und es sei nur noch eine Frage der Zeit, bis diese kommerzialisiert werden und sich flächendeckend verbreiten, ist sich Schlote sicher. Natürlich sprechen wir hier noch von einigen Jahren, aber da Change-Prozesse in Security-Themen oft sehr langwierig seien, müssen sich Unternehmen schon heute mit diesen technologischen Innovationen beschäftigen. Denn was einmal im Netz veröffentlich wurde, kann nicht zurückgenommen werden. „Habe ich meine Daten nach heutiger Methodik verschlüsselt und übers Netz freigegeben, heißt das eben nicht mehr, dass diese bis in alle Ewigkeit geschützt sind“, mahnt Schlote.

Denn die klassische Kryptografie arbeitet mit public und private Keys und einer mathematischen Verbindung zwischen diesen. Genau diese mathematische Verbindung kann von Quantencomputern jedoch sehr viel effizienter aufgelöst werden. „Verschlüsselung bedeutet also nicht mehr absolut sicher, sondern nur sicher für eine begrenzte Zeit“, erklärt der IT-Sicherheitsexperte. „Überlegen Sie daher genau, wie die Halbwertzeit Ihrer Daten ist und wie Sie diese dann entsprechend verschlüsseln müssen.“

Eine Übergangslösung für sensible Daten mit langer Aufbewahrungsdauer bieten längere Schlüssel. Diese helfen solange Quantencomputer noch nicht so leistungsstark sind. Mit Blick auf die Zukunft werden gerade neue Verschlüsselungssuites entwickelt, die künftig auch quantensicher sein sollen. Jedoch seien diese Sicherheitstools aktuell noch nicht marktreif.

Die kommerzielle Verbreitung von Quantencomputern (auch als as-a-service-Lösung) wird darüber entscheiden, ab welchem Zeitpunkt neue Sicherheitskonzepte notwendig werden. Jedoch gilt es, diese heute schon vorzubereiten, um dann entsprechend schnell reagieren zu können. „Denn es ist nicht mehr so verdammt lang hin“, mahnt Schlote mit Blick auf das Jahr 2030.

Zu beachten sei auch, dass verschlüsselte Datenpakete heute schon von Cyberkriminellen mitgeschnitten und mit der Verbreitung von Quantencomputern in der Zukunft entschlüsselt werden könnten.

Die wichtigsten Learnings

Die wichtigsten Aspekte fasst Schlote so zusammen:

- Schließen Sie Angriffe von innen nie aus und setzen Sie schon heute auf das Prinzip Zero Trust

- Schulen Sie Ihre Mitarbeiter*innen regelmäßig und sorgen Sie für die notwendige Awareness, denn mit den technologischen Entwicklungen wird es immer schwieriger echte Kommunikation von Cyberangriffen zu unterscheiden

- Denken Sie daran, dass eine Verschlüsselung ein Enddatum hat. Daher beachten Sie den Zeithorizont bei der Verschlüsselung von Daten.

- Achten Sie auf Security-Trends, denn die Verschlüsselung und Veröffentlichung von Daten ist irreversibel.

Und auch hier gilt: Suchen Sie sich entsprechend qualifizierte Dienstleister wie Detecon International, die Sie beim Erstellen von Sicherheitskonzepten für Ihre Unternehmen unterstützen.